티스토리 뷰

다운로드를 받아보자 ~

음 확장자가 숨겨져있다. 역시 이럴땐 만만한게 메모장!!

메모장으로 열어서 내용을 확인해보니 Request 등등의 패킷정보가 있다.

패킷파일이라고 의심되어 와이어샤크로 해당 파일을 열어봤다.

정확했다. 패킷들을 Export하고 확장자를 땐 파일이였다.

살펴보니 TCP 통신에 대한 패킷들이 있어서 stream별로 분리해서 살펴보았다.

PNG라고 보이는가? 뭔가 다운로드 받는 모양이여서 해당 패킷들의 내용을 Export한 후 살펴보기로 했다.

File-Export Objects-HTTP를 사용해 파일을 Exports 하려고보니 index.html도 보이고 해서

그냥 전부다 Export 해버렸다 !! 그리고 난 후 index.html을 눌러 내용을 확인해봤다.

이런 형태의 html이 나타났고 각 버튼을 눌러보니 같이 Exports 됐던 treasure1, treasure2, treasure3이 다운로드 받아졌다. 즉 이 패킷은 이 페이지에 들어가서 각 링크를 다운로드 받는 과정을 담은 패킷인 것이다.

마찬가지로 확장자가 없는 파일들이여서 메모장으로 우선 열어봤다.

음... 메모장으론 뭔가 짐작하기 어려운 모양이 나왔다.

그런데 여기서 하나 포인트는 이렇게 드문드문 뭔가있는 것은 그림파일일 확률이 매우 높다.

예를들면 비트맵, PNG, JPEG 등등등 ??

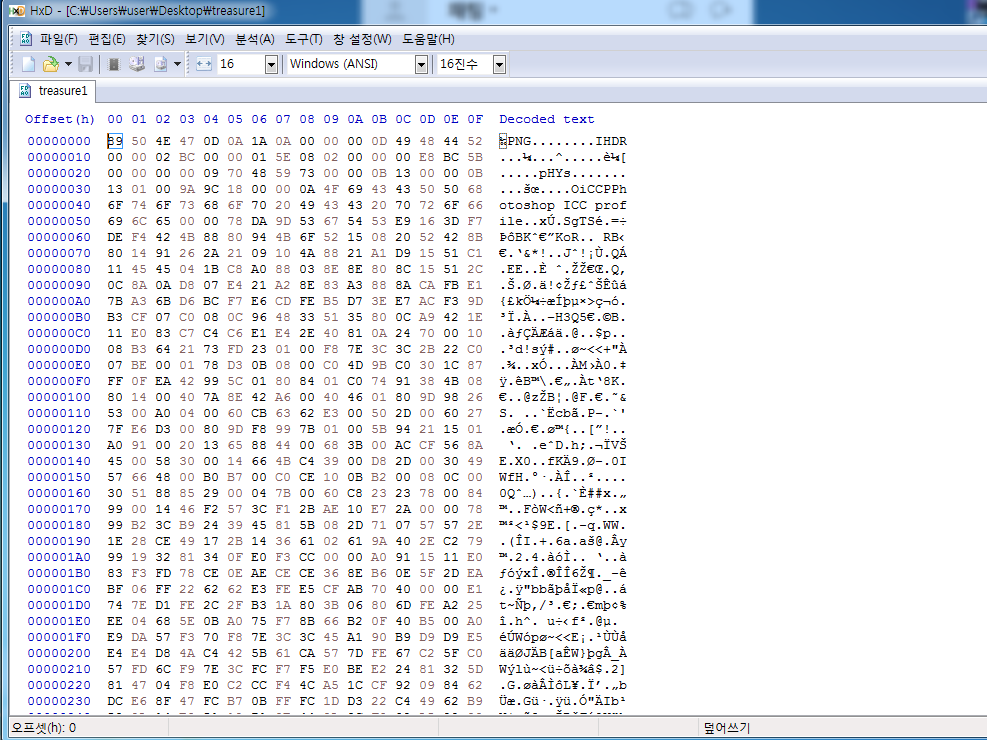

그래서 확인해보기 위해 HxD를 사용해 헥사값을 살펴봤다.

정답 !! 이 파일은 PNG 파일이였다. 그래서 바로 확장자를 png로 바꾸고 열어봤더니 열리지 않는다..

그래서 HxD를 사용해 헥사값을 주욱 훑던 중에 이상한점을 발견했다.

PNG 파일이라면 마지막에 항상 있어야되는 시그니쳐 바이트가 존재한다.

바로 여기 나와있는 0x49, 0x45, 0x4E, 0x44, 0xAE, 0x42, 0x60, 0x82 (IEND~~) 이다.

그런데 위 treasure1 파일에서는 해당 시그니처가 보이지 않는다. 그래서 나머지 treasure2, treasure3 파일도 살펴봤다. 확인 해봤더니 내용이 treasure1과 비슷한 것을 확인 했고, 셋다 그림파일이긴 그림파일이구나 싶었다.

그러던 중 treasure3 파일의 마지막에서 IEND~~ 시그니처를 찾을 수 있었고,

이 세개의 파일은 현재 분리되어있는 파일이라는 것을 깨닫고 합쳐서 열어보았다.

그림판으로 열어보니 신기하게도 PNG파일이 완성되어 그림이 보였다.

처음에 lowercase(md5("Key")) 라는 것을 봤을 때

lowercase(md5("NET\oRK1sFun")) 을 해서 나온결과를 제출하면 될 것 같다.

2f4a11572d9ff67baebdb2f3899d7a84

'Network > 패킷분석' 카테고리의 다른 글

| [패킷분석] IP 패킷 Fragments (0) | 2019.06.14 |

|---|---|

| [패킷분석] TCP 통신 - 윈도우 제어 방식 (0) | 2019.06.14 |

| [패킷분석] TCP 통신에서 ACK ? (0) | 2019.06.14 |